Exploit Laravel dengan Bypass Shell Backdoor

Heiii whats'up, kembali dengan saya Naughtysec. Kali ini saya akan berbagi cara Deface Website Laravel, sebenarnya exploit ini sudah cukup lama. sekitaran 3 bulan yg lalu semenjak artikel ini ditulis, dan juga saya akan bagi trik bagaimana cara cepat mencari target. Oke langsung saja Ke Pembahasan di bawah.

Apa itu Laravel?

Laravel adalah sebuah framework berbasis bahasa pemrograman PHP yang digunakan untuk memudahkan proses pengembangan website. Laravel dirancang dengan struktur MVC (Model View Controller) yang memisahkan antara logika aplikasi, data, dan tampilan.

Beberapa kelebihan dari Laravel adalah:

- Powerful dan fitur terbaru: Laravel selalu menghadirkan fitur-fitur terbaru dalam setiap pembaharuan, sehingga bahasa pemrograman PHP menjadi lebih powerful.

- Struktur MVC: Laravel menggunakan struktur MVC yang memudahkan pengguna dalam memisahkan antara tampilan dan logika aplikasi.

- Mudah dipelajari: Framework Laravel mudah dipelajari dan dipahami, sehingga pengguna dapat mempercepat proses pembuatan aplikasi berbasis website.

- Hemat waktu dan biaya: Laravel membantu pengguna dalam menghemat waktu dan biaya dalam proses pengembangan website, karena hanya fitur yang dibutuhkan yang akan dibuat, sementara fitur yang belum dibutuhkan dapat dibuat saat masa pengembangan website.

- Fitur yang lengkap: Laravel memiliki fitur fitur yang lengkap dan dapat membantu proses pembuatan website menjadi lebih maksimal.

Kurang lebih nya Laravel adalah sebuah framework atau alat berbasis PHP yang membantu dalam proses pengembangan website untuk membuatnya lebih dinamis.

1. Persiapan Exploit

Sebelum memulai. Disclaimer terlebih dahulu, disini saya hanya ingin berbagi sebuah metode eksploitasi, namun perlu di ingat bahwa semua kejahatan yang Anda lakukan, yang bersifat merusak dan merugikan, itu bukan dari tanggup saya sebagai penulis.!

1.1 Dork & Exploit

Dork :inurl:/storage/files/shared/

inurl:/storage/files/shares/

inurl:/storage/images/shares/

inurl:/storage/images/brand/

inurl:/storage/images/product/

inurl:/storage/files/ ext:pdf atau ext:doc

inurl:/login intitle:Laravel

Exploit :

/register

/filemanager (hampir seluruhnya menggunakan ini)

/laravel-filemanager

1.2 Mencari Target

Dsini kita mencari target dengan dork diatas. Tapi saya akan pakai metode cepat untuk mencari target yang vulnerability.

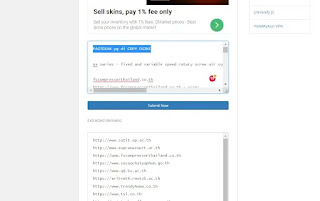

Pertama kita searching di google dengan dork tadi lalu mengcopy/scrap hasil pencarian google. Contoh gambar nya dibawah ini.

1.3 Mengumpulkan Hasil Pencarian

Kemudian saya akan mengunjungi tool online Extract Domain yang akan kita gunakan untuk mengubah hasil scraping google dan hanya mengambil domain-domain nya saja. Contoh nya seperti gambar di bawah.

|

| pastekan lalu submit |

1.4 Membuat List Target

Setelah selesai, kita copy yang sudah extracted dan pastekan di text editor (disini saya menggunakan Notepad++) lalu memperbaiki sedikit list nya, misal nya menghapus duplicated domain.Setelah itu kita menambah "/filemanager" di akhiran domain-domain tersebut dengan cara Mass Replace After Text (Cari sendiri tutor nya di google banyak, itu udah saya bagiin keyword nya :v ) dan hasil nya seperti di bawah ini.

2. Exploitasi

Di tahap ini setelah kita mencari target dan membuat list nya kita akan exploitasi dengan Mass url status/title check dengan tool online dari Exploits.my.id. Terimakasih untuk tools keren dan gratis nya bang :)

2.1 Mencari Target yang Vuln

Kita pastekan list tadi (disini saya hanya copy 20 Baris saja. *yang ke exploit ga sempat ke ss ) dan ini hasil nya.

|

| mass url check status & title |

di Gambar itu saya punya hampir seluruh nya menampilkan status code 200 (berhasil) namun bisa saja bisa itu teralihkan dll, tapi berhasil dibuka. Yang menandakan di domain domain tersebut memiliki filemanager dari laravel, namun tidak memungkinkan itu semua akan sukses untuk di eksploitasi.

Setelah tahap di atas. Kalian bisa melanjutkan membuka link link tersebut atau melakukan verifikasi apakah benar benar vuln dengan melakukan tahapan pengecekan, apakah link tersebut memiliki tempat pendaftaran/register. Kalian bisa melakukan seperti tahap 1.4. dan mengulang tahap 2.1

2.2 Mengeksekusi Web yang Vulnerability

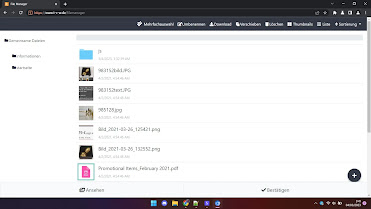

Sekarang kita akan mengeksekusi Target yang akan vuln, yang akan kita lakukan adalah mendaftar atau register terlebih dahulu ke dalam website nya.

|

| register |

Setelah berhasil register, lanjutkan dengan Login dan memasukkan exploit "/filemanager" nya.

Di sini saya akan meng-upload sebuah backdoor gambar yang di dalam nya sudah memiliki Malicious code php. Kalian bisa shell php yang ditambah ext jpg misalnya atau bisa menggunakan metode seperti yang saya gunakan. (bisa kalian searching bagaimana cara menempatkan script php di dalam file gambar).

Note: kapan-kapan saya akan buat artikel tentang ini jika dibutuhkan. |

| filemanager |

Setelah selesai memilih File nya, saya akan Bypass extensi shell dengan Burpsuite Pro atau kalian bisa menggunakan Tamper Data seperti cara saya yang lain, kalian bebas memilih.

Jika tertarik untuk mendownload Burpsuite Professional kalian bisa kunjungi artikel ini Burpsuite Pro

atau ingin menggunakan Tamper Data kalian juga bisa kunjungi artikel ini Hackbar

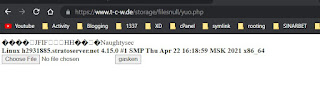

2.3 Bypass Shell Backdoor

Di tahap ini kita akan merubah request POST yang akan dikirim ke server, saya harap kalian paham cara bypass shell. atau bisa nonton video saya di youtube untuk lebih lengkap nya.

Di bawah ini adalah gambar dari sebuah POST request yang akan saya modifikasi, di situ tertera filename ="yuo.php" sebelum nya filename ="yuo.php.jpg". Setelah selesai memodifikasi request nya, saya akan Forward Request nya.

|

| request burpsuite |

Setelah proses request selesai makan akan ada response "OK" (sorry ga sempat ke ss. mager ngulang)

2.4 Mencari Akses Shell.

Setelah selesai melakukan upload. kita akan mencari akses shell dengan Klik gambar yang telah di upload, (1) lalu klik button yang di bawah sudut kiri, dan (2) klik icon kecil new tab itu. Contoh seperti gambar dibawah ini.

|

| access shell |

Maka shell backdoor berhasil terbuka dan kalian bisa menitipkan script deface kalian. Di sini script saya adalah sebuah php uploader.

|

| shell IndoXploit |

Okey sekian dulu artikel kali ini, semoga berhasil buat kalian. dan jangan merusak index yo wkwkwk

Mampir ya ke Channel youtube saya @naughtysec dan kalian jangan lupa cek Grup Telegram untuk info menarik lain nya.

Referensi video: D7net

Posting Komentar